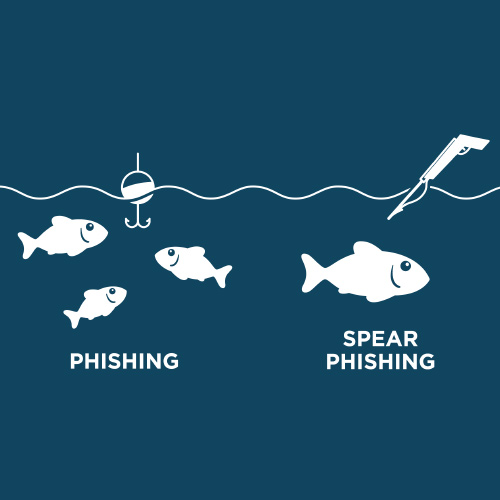

Spear phishing to taktyka wykorzystywana do kradzieży poufnych danych. Od zwykłych ataków phishingowych różni ją brak masowego charakteru. W tym przypadku cyberprzestępca starannie wybiera swoją ofiarę, przeszukuje internet (szczególnie serwisy społecznościowe) pod kątem dostępnych na jej temat informacji i wykorzystuje je do działań manipulacyjnych. Choć metoda ta jest czasochłonna, cyberprzestępcy chętnie po nią sięgają z uwagi na potencjalne wysokie zyski. Ekspertka Fortinet rozkłada ten fenomen na czynniki pierwsze i podpowiada, jak się przed nim ochronić.

Spear phishing to taktyka wykorzystywana do kradzieży poufnych danych. Od zwykłych ataków phishingowych różni ją brak masowego charakteru. W tym przypadku cyberprzestępca starannie wybiera swoją ofiarę, przeszukuje internet (szczególnie serwisy społecznościowe) pod kątem dostępnych na jej temat informacji i wykorzystuje je do działań manipulacyjnych. Choć metoda ta jest czasochłonna, cyberprzestępcy chętnie po nią sięgają z uwagi na potencjalne wysokie zyski. Ekspertka Fortinet rozkłada ten fenomen na czynniki pierwsze i podpowiada, jak się przed nim ochronić.

Metoda spear phishingu często jest wykorzystywana podczas ataków na najbardziej wpływowe podmioty. Przykładem takiej sytuacji jest incydent z 2019 roku, w wyniku którego hakerowi udało się ukraść ponad 100 tys. dolarów od Google’a i Facebooka.

Jak wygląda typowy atak?

Pierwszym krokiem cyberprzestępcy jest wybór ofiary. Przeważnie zostaje nią osoba posiadająca dostęp do najcenniejszych zasobów w swojej firmie.

"Może to być pracownik działu księgowości, ze względu na przysługujący mu wgląd do informacji o sytuacji finansowej firmy i jej klientów. Ofiarami spear phishingu bywają też osoby odpowiedzialne za zarządzanie kadrami, ponieważ mają dostęp do wrażliwych danych personelu" - wyjaśnia Jolanta Malak, dyrektorka Fortinet w Polsce.

Po wytypowaniu swojego celu przestępca rozpoczyna proces zbierania szczegółowych informacji na jego temat. Krok ten wiąże się przeważnie z wykorzystaniem mediów społecznościowych. Dzięki zgromadzonej wiedzy sprawca ataku jest w stanie przedstawić się jako osoba, którą ofiara zna i darzy zaufaniem. W dalszej kolejności przestępca kontaktuje się ze swoim celem za pośrednictwem portalu społecznościowego lub poprzez przesłanie wiadomości e-mail zawierającej:

• link do złośliwej strony - po wejściu na nią, ofiara zostanie poproszona o udostępnienie swoich danych;

• link prowadzący do złośliwego kodu - po jego otwarciu, na urządzenie pobranie zostanie złośliwe oprogramowanie;

• prośbę o udostępnienie informacji - sama wiadomość będzie zawierała treść zachęcającą do udzielenia atakującemu informacji, które zagwarantują mu dostęp do wrażliwych obszarów sieci firmy lub kont ofiary w mediach społecznościowych.

Cyberprzestępcy mierzą wysoko - czym jest whaling?

Whaling to rodzaj spear phishingu, w ramach którego za ofiarę wybierane są osoby na stanowiskach kierowniczych. Stosujący tę metodę przestępcy po nawiązaniu kontaktu ze swoją ofiarą, podają się za dyrektorów lub innych wysoko postawionych pracowników danego przedsiębiorstwa. Mogą także podszywać się pod potencjalnych dostawców. Przygotowanie ataku typu whaling wymaga od atakującego więcej czasu i przygotowań, jednak mimo tego przestępcy często decydują się na tę taktykę.

"Osoby na stanowiskach kierowniczych wykazują mniejszą wrażliwość na cyberataki niż zwykli pracownicy. Wynika to z faktu, że często znajdują się one pod większą presją oraz mają do wykonania więcej zadań o krytycznym znaczeniu, co zmniejsza ich ogólną czujność" - zauważa Jolanta Malak.

Jak się chronić?

Podstawową formą obrony przed spear phishingiem jest inwestycja w oprogramowanie antywirusowe. Należy jednak pamiętać, że aby skutecznie wykonywało ono swoje zadanie, musi być zaktualizowane do najnowszej wersji. Warto rozważyć także instalację filtru antyspamowego. Jego obecność na urządzeniu znacznie ograniczy ryzyko otrzymania wiadomości phishingowej. Ponadto, wskazanym krokiem jest prowadzenie szkoleń z zakresu cyberbezpieczeństwa. Treningi te mogą mieć postać symulacji ataku phishingowego. W ten sposób personel zyska praktyczną wiedzę na temat zagrożenia i będzie na nie mniej podatny.

Dodatkowo, firmy powinny posiadać odgórnie ustaloną procedurę zgłaszania podejrzanych wiadomości. Metodą pozwalającą na ograniczenie ryzyka wystąpienia spear phishingu jest również uwierzytelnianie wieloskładnikowe. To dodatkowa warstwa ochrony, która w znacznym stopniu utrudnia osobie niepowołanej zalogowanie się na koncie pracownika. Wymaga bowiem pomyślnego przejścia weryfikacji, która może uwzględniać wprowadzenie unikalnego kodu lub nawet zeskanowanie odcisku palca.

Oprócz powyższych wskazówek najskuteczniejszą obroną przed atakami typu spear phishing jest zdrowy rozsądek. Dane o kluczowym dla funkcjonowania firmy znaczeniu wymagają obchodzenia się z najwyższą ostrożnością. W związku z tym niewskazane jest ich udostępnianie, szczególnie za pośrednictwem poczty e-mail lub innych form komunikacji online. Dodatkowo, do wszelkich wiadomości zawierających załączniki lub linki należy podchodzić z pewną dozą nieufności. Zaś w przypadku wątpliwości co do rzeczywistego nadawcy wiadomości warto skontaktować się z podpisaną w niej osobą alternatywną metodą, np. przez telefon lub osobiście.

Źródło: Fortinet