Zaangażowanie Hitachi Energy w kulturę inkluzywności jest obchodzone w Międzynarodowym Dniu Kobiet, którego tematem przewodnim jest „Inwestuj w kobiety: przyspiesz postęp”, podkreślając, że osiągnięcie równości płci we wszystkich aspektach życia jest ważniejsze niż kiedykolwiek. Ta równość jest integralną częścią dobrze prosperujących gospodarek i zrównoważonej planety, ale wciąż jest wiele do zrobienia.

Zaangażowanie Hitachi Energy w kulturę inkluzywności jest obchodzone w Międzynarodowym Dniu Kobiet, którego tematem przewodnim jest „Inwestuj w kobiety: przyspiesz postęp”, podkreślając, że osiągnięcie równości płci we wszystkich aspektach życia jest ważniejsze niż kiedykolwiek. Ta równość jest integralną częścią dobrze prosperujących gospodarek i zrównoważonej planety, ale wciąż jest wiele do zrobienia.

Nawet jedna trzecia użytkowników Androida w Polsce mogła w ubiegłym roku paść ofiarą złośliwego oprogramowania imitującego popularne aplikacje. Wśród najpopularniejszych zagrożeń, wykrywanych w 2023 roku przez analityków ESET znalazły się także m.in. złośliwe programy imitujące gry i te wykradające dane np. do logowania w bankowości elektronicznej. Eksperci zwracają uwagę, że główną motywacją cyberprzestępców atakujących nasze telefony komórkowe jest chęć szybkiego zdobycia środków finansowych.

Nawet jedna trzecia użytkowników Androida w Polsce mogła w ubiegłym roku paść ofiarą złośliwego oprogramowania imitującego popularne aplikacje. Wśród najpopularniejszych zagrożeń, wykrywanych w 2023 roku przez analityków ESET znalazły się także m.in. złośliwe programy imitujące gry i te wykradające dane np. do logowania w bankowości elektronicznej. Eksperci zwracają uwagę, że główną motywacją cyberprzestępców atakujących nasze telefony komórkowe jest chęć szybkiego zdobycia środków finansowych.

W lutym bieżącego roku zamknięta została strona internetowa grupy cyberprzestępczej LockBit - jednego z najniebezpieczniejszych gangów ransomware w ostatnich latach. Operacji przeprowadzonej przez brytyjskie National Crime Agency (NCA), we współpracy z organami ścigania z całego świata, towarzyszyło zatrzymanie dwóch mężczyzn: jednego w Polsce i jednego w Ukrainie. Zdaniem Chestera Wisniewskiego, eksperta firmy Sophos, starania służb na rzecz walki z cyberprzestępczością, są nie tylko zasadne, ale również pozwalają zobaczyć, jak funkcjonują grupy hakerskie i z jakich narzędzi można korzystać, aby skutecznie utrudniać im działalność.

W lutym bieżącego roku zamknięta została strona internetowa grupy cyberprzestępczej LockBit - jednego z najniebezpieczniejszych gangów ransomware w ostatnich latach. Operacji przeprowadzonej przez brytyjskie National Crime Agency (NCA), we współpracy z organami ścigania z całego świata, towarzyszyło zatrzymanie dwóch mężczyzn: jednego w Polsce i jednego w Ukrainie. Zdaniem Chestera Wisniewskiego, eksperta firmy Sophos, starania służb na rzecz walki z cyberprzestępczością, są nie tylko zasadne, ale również pozwalają zobaczyć, jak funkcjonują grupy hakerskie i z jakich narzędzi można korzystać, aby skutecznie utrudniać im działalność.

Mercusys ME60X to niedrogi, łatwy w obsłudze i niezawodny wzmacniacz sieci bezprzewodowej. Urządzenie świetnie sprawdzi się wszędzie tam, gdzie sygnał z routera jest zbyt słaby do sprawnej transmisji danych - na przykład w dużym mieszkaniu czy domu jednorodzinnym.

Mercusys ME60X to niedrogi, łatwy w obsłudze i niezawodny wzmacniacz sieci bezprzewodowej. Urządzenie świetnie sprawdzi się wszędzie tam, gdzie sygnał z routera jest zbyt słaby do sprawnej transmisji danych - na przykład w dużym mieszkaniu czy domu jednorodzinnym.

Z raportu Barracuda Networks wynika, że ataki ransomware na organizacje działające w obszarze ochrony zdrowia podwoiły się od 2022 roku. I choć sektor ten doświadcza mniejszej liczby poważnych incydentów bezpieczeństwa niż inne branże, informacje o nich trafiają na pierwsze strony gazet. Mimo to 45% ankietowanych podmiotów twierdzi, że czuje się "dużo" bezpieczniej niż wcześniej.

Z raportu Barracuda Networks wynika, że ataki ransomware na organizacje działające w obszarze ochrony zdrowia podwoiły się od 2022 roku. I choć sektor ten doświadcza mniejszej liczby poważnych incydentów bezpieczeństwa niż inne branże, informacje o nich trafiają na pierwsze strony gazet. Mimo to 45% ankietowanych podmiotów twierdzi, że czuje się "dużo" bezpieczniej niż wcześniej.

Dell Technologies przedstawia najszerszą gamę komputerów osobistych wykorzystujących sztuczną inteligencję (Artificial Intelligence, AI) zaprojektowanych z myślą o wprowadzeniu organizacji i pracowników w nową erę produktywności.

Dell Technologies przedstawia najszerszą gamę komputerów osobistych wykorzystujących sztuczną inteligencję (Artificial Intelligence, AI) zaprojektowanych z myślą o wprowadzeniu organizacji i pracowników w nową erę produktywności.

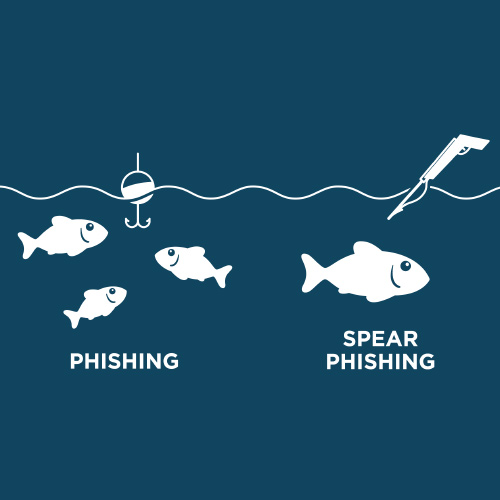

Spear phishing to taktyka wykorzystywana do kradzieży poufnych danych. Od zwykłych ataków phishingowych różni ją brak masowego charakteru. W tym przypadku cyberprzestępca starannie wybiera swoją ofiarę, przeszukuje internet (szczególnie serwisy społecznościowe) pod kątem dostępnych na jej temat informacji i wykorzystuje je do działań manipulacyjnych. Choć metoda ta jest czasochłonna, cyberprzestępcy chętnie po nią sięgają z uwagi na potencjalne wysokie zyski. Ekspertka Fortinet rozkłada ten fenomen na czynniki pierwsze i podpowiada, jak się przed nim ochronić.

Spear phishing to taktyka wykorzystywana do kradzieży poufnych danych. Od zwykłych ataków phishingowych różni ją brak masowego charakteru. W tym przypadku cyberprzestępca starannie wybiera swoją ofiarę, przeszukuje internet (szczególnie serwisy społecznościowe) pod kątem dostępnych na jej temat informacji i wykorzystuje je do działań manipulacyjnych. Choć metoda ta jest czasochłonna, cyberprzestępcy chętnie po nią sięgają z uwagi na potencjalne wysokie zyski. Ekspertka Fortinet rozkłada ten fenomen na czynniki pierwsze i podpowiada, jak się przed nim ochronić.

W najbliższych latach znaczący wpływ na rynek centrów danych będzie miała przede wszystkim sztuczna inteligencja (AI). Wzrost przetwarzanych przez serwery informacji będzie powodował większe obciążenie infrastruktury IT. Jak wskazują eksperci Eaton, w nadchodzących latach konieczna będzie zmiana sposobu myślenia o projektowaniu i zarządzaniu centrami danych. Na znaczeniu zyskają nowe lokalizacje w Europie i Afryce, m.in. Warszawa.

W najbliższych latach znaczący wpływ na rynek centrów danych będzie miała przede wszystkim sztuczna inteligencja (AI). Wzrost przetwarzanych przez serwery informacji będzie powodował większe obciążenie infrastruktury IT. Jak wskazują eksperci Eaton, w nadchodzących latach konieczna będzie zmiana sposobu myślenia o projektowaniu i zarządzaniu centrami danych. Na znaczeniu zyskają nowe lokalizacje w Europie i Afryce, m.in. Warszawa.

Właściciele domów jednorodzinnych lub mieszkań wielopokojowych często borykają się z utratą sygnału sieci bezprzewodowej lub długim buforowaniem. Wychodząc naprzeciw tym problemom, TP-Link prezentuje System Deco X50-Outdoor, który skutecznie eliminuje martwe strefy WiFi, teraz także w ogrodzie.

Właściciele domów jednorodzinnych lub mieszkań wielopokojowych często borykają się z utratą sygnału sieci bezprzewodowej lub długim buforowaniem. Wychodząc naprzeciw tym problemom, TP-Link prezentuje System Deco X50-Outdoor, który skutecznie eliminuje martwe strefy WiFi, teraz także w ogrodzie.

Rok 2024 zwiastuje znaczące przemiany w sektorze infrastruktury serwerowej. Rynek skupia się na aspektach takich jak efektywność energetyczna, przełomowe rozwiązania w zakresie sztucznej inteligencji (Artificial Intelligence, AI) oraz zwiększone zainteresowanie kwestiami bezpieczeństwa danych. Te zmiany odzwierciedlają ewoluujące potrzeby i oczekiwania rynku, który coraz bardziej kieruje się w stronę zrównoważonego rozwoju i innowacyjności technologicznej, redefiniując przy tym role i funkcje tradycyjnych centrów danych.

Rok 2024 zwiastuje znaczące przemiany w sektorze infrastruktury serwerowej. Rynek skupia się na aspektach takich jak efektywność energetyczna, przełomowe rozwiązania w zakresie sztucznej inteligencji (Artificial Intelligence, AI) oraz zwiększone zainteresowanie kwestiami bezpieczeństwa danych. Te zmiany odzwierciedlają ewoluujące potrzeby i oczekiwania rynku, który coraz bardziej kieruje się w stronę zrównoważonego rozwoju i innowacyjności technologicznej, redefiniując przy tym role i funkcje tradycyjnych centrów danych.

W dobie cyfrowej rewolucji, umiejętność programowania staje się jedną z najcenniejszych kompetencji, którą możemy zaoferować naszym dzieciom. Nauka programowania w młodym wieku nie tylko rozwija logiczne myślenie i zdolność rozwiązywania problemów, ale także może być kluczem do przyszłej kariery w jednym z najszybciej rozwijających się sektorów na świecie. Wybór odpowiedniego kursu programowania dla dziecka to inwestycja, która wymaga przemyślenia i dostosowania do indywidualnych potrzeb oraz zainteresowań naszych dzieci. W poniższym artykule dowiesz się wszystkiego co potrzebujesz!

W dobie cyfrowej rewolucji, umiejętność programowania staje się jedną z najcenniejszych kompetencji, którą możemy zaoferować naszym dzieciom. Nauka programowania w młodym wieku nie tylko rozwija logiczne myślenie i zdolność rozwiązywania problemów, ale także może być kluczem do przyszłej kariery w jednym z najszybciej rozwijających się sektorów na świecie. Wybór odpowiedniego kursu programowania dla dziecka to inwestycja, która wymaga przemyślenia i dostosowania do indywidualnych potrzeb oraz zainteresowań naszych dzieci. W poniższym artykule dowiesz się wszystkiego co potrzebujesz!

Equinix planuje wprowadzić chłodzenie cieczą w ponad 45 metropoliach na całym świecie, aby wspierać serwery obsługujące zaawansowane technologie takie jak sztuczna inteligencja, analityka komputerów kwantowych lub wszelkie aktywności analityczno-obliczeniowe wymagające potężnej gęstości.

Equinix planuje wprowadzić chłodzenie cieczą w ponad 45 metropoliach na całym świecie, aby wspierać serwery obsługujące zaawansowane technologie takie jak sztuczna inteligencja, analityka komputerów kwantowych lub wszelkie aktywności analityczno-obliczeniowe wymagające potężnej gęstości.

Rozwój sztucznej inteligencji i jej coraz powszechniejsze wykorzystanie napędzają generowanie i przetwarzanie danych. Rozwiązania sztucznej inteligencji pozwalają na optymalizację procesów, poprawę konkurencyjności i ograniczanie kosztów, konsumując jednocześnie bardzo duże zasoby energii i generując znaczące ilości śladu węglowego. W jaki sposób? Więcej danych oznacza większe zasoby IT konieczne do przechowywania i przetwarzania danych AI. Sama infrastruktura IT pod sztuczną inteligencję konsumuje dużo więcej energii od klasycznych rozwiązań sprzętowych.

Rozwój sztucznej inteligencji i jej coraz powszechniejsze wykorzystanie napędzają generowanie i przetwarzanie danych. Rozwiązania sztucznej inteligencji pozwalają na optymalizację procesów, poprawę konkurencyjności i ograniczanie kosztów, konsumując jednocześnie bardzo duże zasoby energii i generując znaczące ilości śladu węglowego. W jaki sposób? Więcej danych oznacza większe zasoby IT konieczne do przechowywania i przetwarzania danych AI. Sama infrastruktura IT pod sztuczną inteligencję konsumuje dużo więcej energii od klasycznych rozwiązań sprzętowych.

Już 21 i 22 marca w Krakowie odbędzie się najważniejsze wydarzenie roku w dziedzinie technologii mobilnych. Mobile Trends Conference od 12 lat łączy specjalistów i pasjonatów mobilności oraz branży IT z całej Polski. To nie tylko konferencja. To także przestrzeń, gdzie spotkają się liderzy, aby dzielić się wiedzą, nawiązywać kontakty i odkrywać najnowsze trendy. To również wyjątkowa gala z prestiżowymi nagrodami Mobile Trends Awards, gdzie firmy walczą o wyróżnienia za najlepsze projekty i aplikacje z minionego roku.

Już 21 i 22 marca w Krakowie odbędzie się najważniejsze wydarzenie roku w dziedzinie technologii mobilnych. Mobile Trends Conference od 12 lat łączy specjalistów i pasjonatów mobilności oraz branży IT z całej Polski. To nie tylko konferencja. To także przestrzeń, gdzie spotkają się liderzy, aby dzielić się wiedzą, nawiązywać kontakty i odkrywać najnowsze trendy. To również wyjątkowa gala z prestiżowymi nagrodami Mobile Trends Awards, gdzie firmy walczą o wyróżnienia za najlepsze projekty i aplikacje z minionego roku.

WordPress, jako intuicyjna platforma, która zdobyła uznanie zarówno początkujących, jak i doświadczonych użytkowników, dzięki bogactwu motywów i wtyczek, wsparciu społeczności i optymalizacji pod SEO, stał się niekwestionowanym wyborem dla twórców stron. Zastanawiasz się, jak stworzyć profesjonalną stronę internetową bez zawracania sobie głowy kwestiami konfiguracyjnymi, jaki hosting wybrać? Mamy dla Ciebie rozwiązanie.

WordPress, jako intuicyjna platforma, która zdobyła uznanie zarówno początkujących, jak i doświadczonych użytkowników, dzięki bogactwu motywów i wtyczek, wsparciu społeczności i optymalizacji pod SEO, stał się niekwestionowanym wyborem dla twórców stron. Zastanawiasz się, jak stworzyć profesjonalną stronę internetową bez zawracania sobie głowy kwestiami konfiguracyjnymi, jaki hosting wybrać? Mamy dla Ciebie rozwiązanie.